«Warum habe ich da bloss drauf geklickt»

Die Zahl der Cyberattacken in der Schweiz steigt und macht vor Hochschulen nicht halt, wie die UZH diesen Frühling schmerzhaft erfahren musste. Wie in anderen Institutionen der Gesellschaft sind IT-Systeme in Forschung und Lehre absolut zentral. Entsprechend wichtig ist die Etablierung einer Sicherheitskultur an der UZH, das heisst die Wahrnehmung der möglichen Cybergefahren durch die UZH-Angehörigen und die kontinuierliche Arbeit an Schutzmassnahmen in allen Bereichen.

Oliver Schmid, seit Juni 2022 Chief Information Security Officer (CISO) der UZH, hat dazu eine Awareness-Kampagne gestartet, um UZH-Angehörige auf die Bedrohungen im Cyberspace zu sensibilisieren. Die «Awareness für Cyber-Security», das Schaffen einer Sicherheitskultur, sei eine Daueraufgabe, so der CISO im Gespräch. Wichtig ist ihm vor allem die Aufmerksamkeit gegenüber den verschiedenen Angriffstechniken von Hackern, die unsere menschlichen Schwächen ausnutzen. Denn technische Abwehr ist das eine, das Täuschen und Überlisten der User das andere.

Es ist wichtig, im Falle einer zweifelhaften Mail, einer verdächtigen Anfrage oder einer merkwürdigen Website die eigenen Vorahnungen ernst zu nehmen und innezuhalten.

Herr Schmid, Cyberattacken gegen Verwaltungen und öffentliche Institutionen scheinen sich zu häufen. Wie gut schlafen Sie als Chief Information Security Officer der UZH?

Ich versuche vor dem Einschlafen nicht über Sicherheitsrisiken nachzudenken und schlafe eigentlich gut. Aber es stimmt schon, dass auch vermehrt die IT-Systeme von Hochschulen von gewissen Gruppierungen angegriffen werden.

Haben Sie eine Erklärung, wieso der Hochschulbereich im Fokus steht?

Da kann ich nur mutmassen. Ein Grund könnte sein, dass diese Gruppierungen darauf spekulieren, dass Hochschulen mit ihren Studierenden einfacher anzugreifen sind als beispielsweise Banken oder Versicherungen. Weil sie denken, die Barrieren seien an den Hochschulen weniger hoch. Den Angreifern geht es ja meistens um Geld und sie hoffen auf einen leichten Fang.

Sind Hochschulen ein «leichter Fang» ?

Nein, in der Regel nicht, aber das lässt sich nicht verallgemeinern. Die Angriffsfläche für Cyberangriffe ist bei einer dezentralen IT-Infrastruktur, wie sie an Hochschulen vorkommen, gross.

Die meisten Cyberattacken oder Vorfälle beginnen mit menschlichen Fehlern. Was sind denn die häufigsten Fehler von IT-Nutzer:innen?

Ich würde nicht von menschlichen Fehlern sprechen, denn Hacker:innen gehen höchst raffiniert vor und wissen sehr gut, wie sie Menschen täuschen und verführen können, das Stichwort dazu heisst Social Engineering und benennt das «Hacken» von Menschen. Die Angreifer sind darin geübt, glaubwürdig zu klingen, sei es in einer Mail oder Nachricht oder einem Gespräch und nutzen unsere Schwächen aus.

Denn wir entscheiden nicht nur rational, wenn wir beschliessen, zum Beispiel auf einen link in einem Phishing-Mail zu drücken, der sich dann als Falle erweist. Oft ist es ja so, dass wir ein schlechtes Gefühl hatten und im Nachhinein denken, wieso habe mich nur täuschen lassen und drauf geklickt.

Wir sollten also auf unser Bauchgefühl achten und im Zweifelsfall die Delete-Taste drücken?

Ja, das würde ich unbedingt empfehlen. Es ist wichtig, im Falle einer zweifelhaften Mail, einer verdächtigen Anfrage oder einer merkwürdigen Website die eigenen Vorahnungen ernst zu nehmen und kurz innezuhalten. Sich zu fragen, was stimmt hier nicht und mit der Bearbeitung zu stoppen. Am besten meldet man das verdächtige Objekt der IT-Security der Zentralen Informatik .

Die Awareness für Bedrohungen aus dem Internet ist ein wichtiger Punkt meiner Arbeiten als CISO. Mein Ziel ist, dass alle Mitarbeitenden der UZH hinsichtlich Gefahren sensibilisiert sind und im Zweifelsfall einen Link nicht anklicken und eine verdächtige Anfrage nicht beantworten. Denn es steht viel auf dem Spiel. Nach einer erfolgreichen Hacker-Attacke kann es Monate dauern, bis die Systeme wieder funktionsfähig sind und alle Forschungsdaten zur Verfügung stehen, falls sie nicht weg sind. Das wollen wir definitiv nicht erleben.

Sie haben vor kurzem eine Kampagne zur Cyber-Security gestartet, was sind die wichtigsten Elemente?

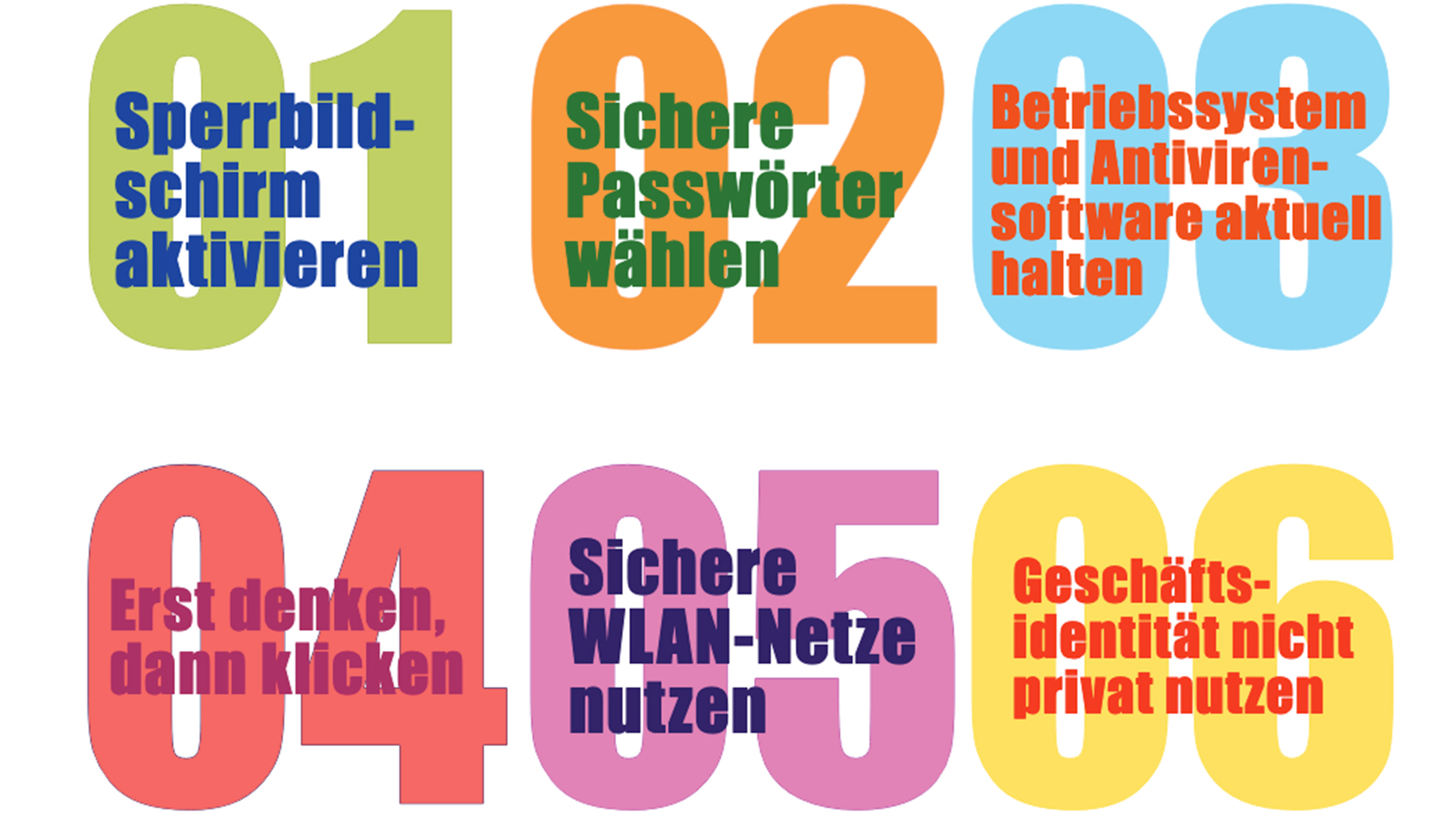

Wir vermitteln in dieser Kampagne mithilfe von Infomaterial, Videos und Veranstaltungen das Basis-Wissen rund um das Thema Cyber-Security. Wir sind ja eine sehr diverse Gemeinschaft an der Universität, deshalb arbeiten wir auch mit verschiedenen Mitteln auf verschiedenen Leveln. Der Flyer «Die 10 goldenen Regeln der IT-Sicherheit» enthält einfache Empfehlungen, die jede:r einhalten kann. Im Video «Der CISO und der Hacker» erläutern wir die Beweggründe und Absichten, die hinter Attacken stehen können.

Wir erweitern diese Videos laufend und ich empfehle allen UZH-Angehörigen, unsere Website zur Informationssicherheit regelmässig anzuschauen. Sicherheitskultur ist eine Daueraufgabe. Dabei sollte man die Informationssicherheit und die Cyber-Security oder IT-Sicherheit voneinander unterscheiden. Währen es bei der Informationssicherheit um alle relevanten Informationen und gespeicherte Daten geht, kümmert sich die IT-Sicherheit in erster Linie um den Schutz der IT-Systeme und Netzwerke.

Top Ten IT Security Reglen

Die zehn wichtigsten Security-Tipps zum Download

Unter den zehn goldenen Regeln der IT-Sicherheit empfehlen Sie die strikte Trennung von geschäftlicher und privater Identität, wieso?

Ja, ich empfehle die Trennung der verschiedenen Identitäten, mit denen User im Internet unterwegs sind. Denn es kann immer passieren, dass einer der frequentierten Webdienste von Hackern angegriffen und das Passwort dadurch offengelegt wird. Wenn es sich dann um denselben Schlüssel handelt wie derjenige im beruflichen Alltag, dann ist auch die Identität am Arbeitsplatz kompromittiert und Einfallstor für mögliche Angriffe.

Sobald ein zweiter Authentifizierungs-Faktor dazu kommt, ist der Zugang etwas besser geschützt. Aber auch in diesem Fall ist es wichtig, verschiedene Passwörter zu verwenden. Weitere Erläuterungen zur Multi-Faktor-Authentizierung (MFA) finden sich auf dieser Seite (für UZH Angehörige).

Zu beachten ist auch, dass die Passwörter nicht nach dem gleichen Muster funktionieren sollten. Eine Hilfe zur Generierung guter Passwörter gibt der Flyer Cheat Sheet Passwörter oder man nutzt einen Passwortmanager wie zum Beispiel KeyPass. Die Zentrale IT hat dazu auch ein Merkblatt verfasst (UZH Login).

Die Universität hat die Sicherheitsbarrieren in den letzten Monaten verschärft. Ich denke zum Beispiel an die Zweifach-Authentifizierung. Was ist weiter geplant?

Wir überlegen uns laufend, wie wir die IT-Systeme möglichst gut sichern können und prüfen weitere Massnahmen. Im Moment beschäftigen wir uns mit den Schwachstellen, die sich beim letzten Vorfall diesen Frühling gezeigt haben. Darüber kann ich verständlicherweise nicht mehr sagen.

Die Herausforderung ist, gleichzeitig grösstmögliche Sicherheit mit einer guten Benutzbarkeit zu kombinieren. Die digitale Infrastrukutur der UZH ist enorm divers und macht diese Aufgabe nicht gerade einfacher. Wie wir sagen: Security is a trade-off.

Was soll das heissen?

Es geht immer um ein Abwägen: Wenn ich Sicherheit gewinnen will, gibt es anderswo Einbussen. Zum Beispiel muss ich Geld für neue Systeme ausgeben oder der Zugang wird ein bisschen umständlicher. Sicherheit gibt es nicht gratis.